ISBN

Selo editorial

-- selecione --

7A Direito

A Barca

A Bela e o Monstro Edições

A Girafa

A Página

Abajour Books

Abarca Editorial

ABC-Clio (Print-On-Demand)

Abrams

AC Farmacêutica

Academia

Acanto

Acaz

Acorde

Action

ACTUAL

Adelante

Aeternus Edições

Afluente.art

Ágape

Age

Agir

Agrobook

Alameda Editorial

Alaúde

Albatrozinho

Alcamin Books

Alebebê

Alegriô

Aleph

Aletria

Alfaguara

Alfama

Allan Kardec

AllBook

Almedina Brasil

Alpha Editions (Print-On-Demand)

Alphabook

Alt

Alt&Cramer

Alta Books

Alta Cult

Alta Geek

Alta Life

Alta Novel

ALTO ASTRAL

Aluz Editora

Amanuense Livros

Amarcord

Amarilys Editora

AMGH Editora

Ammo

Amo ler

Amora

AMORA EDITORA

Andrea Jakobsson Estudio

Anfiteatro

Angelico Press Ltd (Print-On-Demand)

ANGELUS EDITORA

Ao Livro Técnico

Appris

Arca do Leão

Arquipélago

Arquipélago Negócios

Arraes Editores

ARS ET VITA

Artbook

ARTE DE CURAR

ArteFato

Artêra

Artêrinha

Artes Médicas Editora

ARTESÃ EDITORA

Artigo A

Artmed Editora

Aruanda Livros

Associação do Senhor Jesus

Assouline

Astral Cultural

Atelier do Centro - Lila Loula

Atena Editora

Atheneu Mirim

Ativamente

Atlantis Editora

Atlas

Atrium

Autêntica

Autêntica Business

Autêntica Contemporânea

Autêntica Infantil e Juvenil

Autores Independentes

Auzou Editores

Avantgard Plus

AVEC Editora

Aventura Quadrinhos

AVIS RARA

Ayllon

Baião

Baker Publishing Group (Print-On-Demand)

Ballejo

Bandeirola

Barany

Barléu Edições

Baú Editora

BBC BOOKS

Bebel Books

Benediction Books (Print-On-Demand)

Benvirá

Bertrand Brasil

Best Business

BestBolso

BestSeller

Biblioteca Azul

Bicicleta Amarela

BLACK BIRD

Bloco Narrativo

Bloom Brasil

Blu Editora

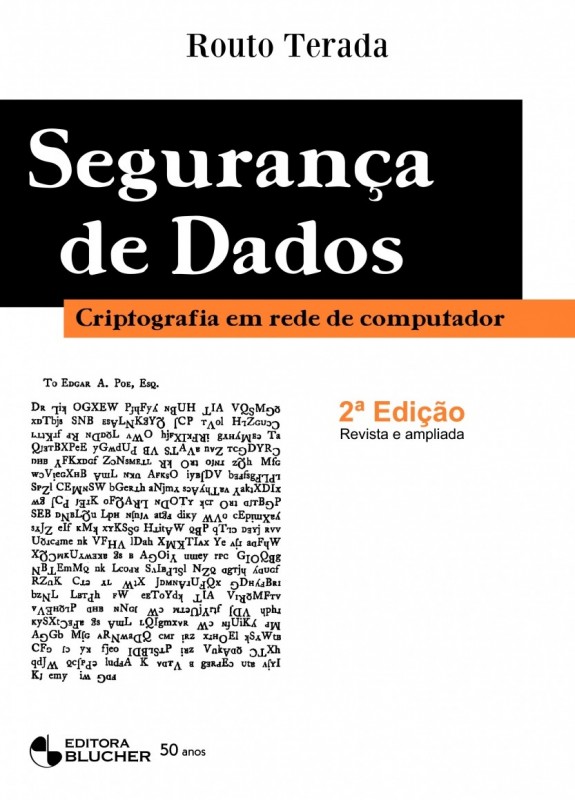

Blucher

Blucher Open Access

Blume

Blurb (Print-On-Demand)

BN publishing (Print-On-Demand)

Boa Companhia

Boccato

Boitatá

Boitempo Editorial

Bom de Ler

BOM TEXTO

Book One

Book7

Bookinfo

Bookman Editora

Books on Demand (Print-On-Demand)

Borboleta de Aruanda

Bosch

Boutique Jurídica

Brasileitura

Brasiliaris

Brasport

Brinque-Book

BuruRu

Bússola

Buzz Editora

Buzz Saúde

C/Arte

Calêndula

Caligari

Callenda

Callis

Camaleão

Cambridge University Press (Print-On-Demand)

Camelot Editora

CAMP

Canal dos Livros

Canção Nova

Caracter

Carambaia

Caraminhoca

Caravansarai

Carrocinha

Cartola Editora

Casa Acadêmica

Casa de Letras

Casa delle Lingue

CASA DO PSICÓLOGO

Casa dos Espíritos

Casa Literária

Casa Publicadora Brasileira

Catapulta Editores

Catarsis

Catatau

Chão Editora

Chave Mestra

CIA DE FREUD

Ciranda Cultural

Ciranda na Escola

Círculo de Poemas

Citadel Editora

Civilização Brasileira

Claro Enigma

Clássicos Zahar

Clubinho da Ler

CNS - Campus Neurológico

Colmeia Edições

Companhia das Letras

Companhia das Letrinhas

Companhia de Bolso

Companhia de Mesa

Companhia Editora Nacional

Conrad

Contra o Vento

Coquetel

Corda Seca & Público

Cortez Editora

Cosimo (Print-On-Demand)

Crianças Diversas

Crítica

Critical Hit Books

CULTOR DE LIVROS

Cultrix

Cultura Acadêmica

Da Vinci Livros

DarkSide Books

Dash Editora

DBO Editores

Decor

Degustadora

Dei Gloriam

DeLeitura

Delirium

DELTA PUBLISHING

Devir Livraria

Devires

Dialogos

Difel

Difusión

Digerati Books

Dinalivro

Disal Editora

Disrup Talks

Do

Doxa

Doyen

DP et alii

DP et Alii

Draft2Digital (Print-On-Demand)

Duke University Press (Print-On-Demand)

Dulcineia

DVS EDITORA

E.P.U.

Echo Point Books & Media, LLC (Print-On-Demand)

Ecleticus

Eco

Eden Editora

Edição do autor

Edição Econômica

Edição Limitada

Edições 70

Edições Barbatana

Edições CNBB

Edições Fons Sapientiae

Edições Logos

Edições UESB

Edições Vida Nova

EDIFIQUE EDITORA

Ediouro Publicações

EdiPUCRS

Editora 247

Editora 34

Editora ABC

EDITORA ACADEMIA CRISTÃ

Editora Adonis

Editora Ágape

Editora Alamanda

Editora Albatroz

Editora Alfabeto

EDITORA ALLURE

Editora Anjo

EDITORA APASCENTAR

Editora Aquariana

Editora Ardane

Editora Aruanda

Editora Atheneu

Editora Batel

Editora Belas Letras

Editora Berith

Editora BFK Books

Editora BOC

Editora Cajuína

Editora Canguru

Editora Cengage

Editora Central Gospel

Editora Chara

Editora Científica Aluz

Editora Cintra

Editora Circuito

Editora CJA

Editora Cléofas

Editora Cobogó

Editora Contracorrente

Editora Corcovado

Editora Courier Brasil

Editora D'Plácido

Editora de Cultura Ltda

Editora do Conhecimento

EDITORA DSOP

Editora Dufaux

Editora Edinumen

Editora Elefante

Editora Elementar

Editora EOH

Editora Escala

Editora Escuta

Editora Esperança

Editora Estação Liberdade

EDITORA EUPHORIA

Editora Évora

Editora Flow

Editora Foco

Editora Forense

Editora Fórum

Editora Fósforo

Editora Fradique

Editora Funilaria

Editora Gabinete Gráfico - Cac

Editora Gaia

Editora Gaius

Editora Garnier

Editora Gera

Editora Goiabinha

Editora Ground

Editora Guanabara Koogan

Editora Hábito

editora hedra

Editora Heziom

Editora Ibrasa

Editora Ideias e Letras

Editora Infinitum

EDITORA INSTANTE

Editora Interciência

Editora Itatiaia

Editora Ixtlan

Editora Jaguatirica

Editora JH Mizuno

Editora Juspodivm

Editora Lafonte

Editora Leader

Editora Letramento

Editora Mamute

Editora Manole

Editora Manole Saúde

Editora Máquina de Livros

Editora Mastermind

Editora Mercado de Letras

Editora Método

Editora Miguilim

Editora Mizuno

Editora Mostarda

Editora MPEG

Editora Nelpa

Editora New Naipe

Editora Noeses

Editora Nossa Senhora da Penha

Editora Nova Leitura

Editora Novo Século

Editora nVersos

Editora Oka

Editora Onça-Pintada

Editora Padre Pio

Editora Passio Domini

Editora Pensata Ltda

Editora Permanência

Editora Perspectiva

Editora Poptopia

Editora Portal do Bitcoin

Editora Preach

Editora Processo

Editora Projeto

Editora Quatro Ventos

Editora Raboni

Editora Reflexão Business

Editora Renovar

Editora RH

Editora Rovelle

Editora Rubio

Editora Rumo Jurídico

EDITORA SAGRADA FAMÍLIA

Editora Santa Cruz

Editora Santuário

Editora SCJ

EDITORA SCOTTI

Editora Sêfer

Editora Sete Autores

Editora Sinete

Editora Sinodal

Editora Solis

Editora Tabla

Editora Trinitas

Editora UFABC

Editora UFPR

Editora UNESP

Editora Vale das Letras Ltda

Editora Vélos

Editora Vida

Editora Voo

Editora Vozes

Editora Wish

Editora XYZ

Editora Zenith

Editora Zenkai

EDITORA ZERO

EDITORIAL DIAMANTE

Editorial Sol90

Editus - Editora da UESC

Edufscar

EKO

Elemento Secreto

Elevação

Elfos S L

ELI Publishing Group

Elo Editora

Emó Editora

Endeavour

Engebook

Eovision

Érica

Escarlate

ESCOLA RATZINGER

Escotilha

Escrita Fina

Escritinha

Escrituras

Escrituras Médicas

Esfera Dos Livros

Essência

Essential Idea

Estação das Letras e Cores

Estampa

Estante Acadêmica

Estante de Direito

Estante de Medicina

Estante de Saúde

Estrela Cultural

Estúdio Madalena

Estudos Americanos

Etep

EV Publicações

Evenando Editora

Evergreen

Exactubooks

Excelsior

Expresso

Fábrica231

Faccioli Editorial

Fantástica Rocco

Faria e Silva

Faro Editorial

Faro Pop

FCA

FCA Design

FEB Editora

FEB Editora/CEAC

FEB Editora/CEC

FEB Editora/CEI

FEB Editora/CEU

FEB Editora/FEC

FEB Editora/FEDF

FEB Editora/IDE

FEB Editora/IDEAL

FEB Editora/LORENZ

FEB Editora/UEM

Ferina

Ficções Editora

Fiel

Fiell

Figurati

FinAppLab Editora

FISSUS

FKG

Flock Editora

Flos Carmeli Edições

Foca no livro

Fogão de Lenda

Folia de Letras

Fons Sapientiae

Fontanar

Forense Universitária

FORMA E AÇÃO

Francisco Alves

Franklin Classics Trade Press (Print-On-Demand)

Frevo

Fundação Calouste Gulbenkian

Fundamental Changes Ltd (Print-On-Demand)

Fundamentos de Axé Editora

Fundar

Future Law Books

GADITAS PUBLICAÇÕES

Galenus

Galera

Galera Junior

Galerinha

Galobart Publishing House

Garoupa Editora

Garoupinha

Gato Amarelo

Gato-Bravo

Gaudí Editorial

Geektopia

GEN Atlas

Gen Benvirá

GEN Guanabara Koogan

GEN LTC

GEN | Grupo Editorial Nacional

Generale

Gente

Gente Autoridade

Geração Editorial

Geração Jovem

Geraçãozinha

Gestbook

Giostri Editora

Girafinha

Girassol

Glida

Global Editora

Globinho

Globo de Bolso

Globo Estilo

Globo Livros

GloboClube

Gloucester Publishers (Print-On-Demand)

Gôgo

Goya

Goyazes

Grão-Falar

Gratia Edições

Gratus

GRIN Verlag (Print-On-Demand)

Grua Livros

Grupo CJT

Grupo Editorial Valete

Grupo Prosa Nova | Prosa Nova EduCultTech

Gulliver

Gutenberg

H.F Ullmann

Hanoi Editora

Hanoi Kids

Hansebooks (Print-On-Demand)

Happy Books

HarperCollins USA (Print-On-Demand)

Heliomar Venâncio

Hello L Am Sam

Hogrefe

Hoo Editora

HQueria

Huaitan

IBEP

Ícone

Idea Editora

Ilus Books

Ilusbooks

Imense

Indico

Indy Pub (Print-On-Demand)

Inglesa

INM Editora

Inside Books

Insight

Inspirium

Instituto Callis

Instituto Hercílio Maes

Instituto Hesed

Instituto Juan de Herrera

Instituto Vladimir Herzog

INTERMINDS EDITORA

Inverso

Ipsis

IST Press

Isto Edições

Jambô Editora

Jandaíra

Jangada

Jardim dos Livros

JBC

Jefte Editora

Jesuscopy

Joaninha

Jocalis

John Wiley & Sons (Print-On-Demand)

José Olympio

Jujuba Editora

Juribook

Justiça Plural

Kairós

Kalandraka

Kalango

Kapulana

Kartini

Katuka

King Books Editora

Kinoruss

Klett Sprachen GmbH

Kogan Page Limited (Print-On-Demand)

Kolon

Konemann

Kotter Editorial

KS OmniScriptum Publishing (Print-On-Demand)

L&PM

Laboralivros

Ladybird Readers

Lamparina

Latitude

LC Books

Legacy

Legare Street Press (Print-On-Demand)

Lemo

Lemos

Lendari

Ler Editorial

Letra Selvagem

Letraviva

LeYa

LF Editorial

Librero

Libretos

Lidel

Lidel Saúde e Bem-Estar

Linha de fuga

Lisma

Literalize

LITERAR - literatura, comunicação, assessoria e vendas Ltda.

Literare Books International

LiteraRUA

Litteris Editora

Livraria Shalom

Livre Escrita

Livros da Alice

Livros da Raposa Vermelha

Livros de Valor

Livros&Livros

LMS

Lo Scarabeo

Loft

Lograr

Longleaf Services on behalf of Cornell University (Print-On-Demand)

Love Food

LTC Editora

Lucens

Lúcida Letra

LUDENS

Lulu Press (Print-On-Demand)

Lume Livros

Lumus Editora

Luz de Propósito

M.Books

M0rgue

Macmillan Education

Madras Editora

Mais Histórias

Maison des Langues

Manjedoura Editora

mapa lab

Maquinaria Editorial

martelo

Martino Fine Books (Print-On-Demand)

Martins Fontes - selo Martins

Masquatro

MATRIOSKA

Matrix

Mauad X

Mauad X mirim

Mazza Edições

Media Fashion

Medicabook

Melancia

Memória Visual

Menges

Mensageiros

Merry Food

Mestre Jou

Metanoia Editora

Milk Shakespeare

Minha Editora

Minotauro

Mint Editions (Print-On-Demand)

Mir Editora

Missão Enriquecer

Missão Sede Santos

Moby Dickens

Moderna

Moderna Literatura

Moliva AB (Print-On-Demand)

MONDO MASSARI

Monsa

Mood

Morrinho

Morro Branco

Mórula Editorial

Mundo Contemporâneo Edições

Mundo Cristão

Mybook

Mythos

n-1 edições

Namastê Edições

Namíbia editora

Nascente

NAU Editora

NCOM21

Neeland Media (Print-On-Demand)

Nemo

Newcastle

NewPOP

NGV

Ninkotinha

Noblet

Nobres Letras

Noir

North Parade Publishing

Nossa Casa

Nova Aguilar

Nova Era

Nova Fronteira

Novo Céu

Novo Século Criança

Novo ser

Ns English

NS Kids

Numa Editora

nVersinhos

O'Reilly Media (Print-On-Demand)

Objetiva

Oficina Palimpsestus

Omnia Veritas Ltd (Print-On-Demand)

On Line Editora

Opção

Ópio literário

Ótima Editora

Outro Planeta

Pá de Palavra

Packt Publishing (Print-On-Demand)

Paco Editorial

Pactor

Pactor Kids

PAE Editora

PAE KIDS

Page Publications

Paidós

Paisagem Distribuidora

PALAVRA E PRECE

Palavra-chave

Pallas

Pallas Mini

Palma

Palmo a Palmo

Panelinha

Panini

Papa-Letras

Parábola Editorial

Paralela

Parragon Editora

Paulus - Bíblias

Paulus Editora

Pavana

Pavio

Paz & Terra

Pé da Letra

Pedro Cardoso Livraria

PENGUIN

Penguin Companhia

Penninha Edições

Pensamento

Penso Editora

Pequena Zahar

Perguntar Editora

Petra

Pilgrim

Pingo de Luz

Pingue Pongue

Piranha

Pirouette

Pitomba! livros e discos

Pixel

Planeta

Planeta Estratégia

Planeta Minotauro

Planta

Plataforma 21

Plataforma9

Plot

Pluri Edições

Poente

Pólen Livros

POMNITE BOOKS

PONTOEDITA

Portfolio Penguin

Poseidon

Presbyterian Publishing (Print-On-Demand)

Princeton University Press (Print-On-Demand)

Principis

Principium

Pró-Consciência

Prosa Kids

Prosa Nova Editora

Prosa Viva Editora

Provérbios Editora

Prumo

Publicações Pão Diário

Publindústria Edições Técnicas

Publix Livros

PUCPRess - Editora Universitária Champagnat

Pulp Comics

Pulso Editorial

Quadrinhos na Cia

Quântica Editora

Quártica Editora

Quártica Premium

Quártica Religare

Quina Editora

Quixote

Quixote+Do

R Misleh

Racer Books

Radical Livros

Random House USA (Print-On-Demand)

Realejo/Paisagem

Reco-reco

Record

Reditar

Referência

Reforma Publicações

Repro India Limited (Print-On-Demand)

RESPEL LITERATURA

RESPEL SOLUÇÕES EDUCACIONAIS

Resumão

Revelatio

Reverté

Reverté Management

Reviravolta

RIC JOGOS

Richmond

Rizzoli

RM Verlag

ROCA

Roça Nova Editora

Rocco

Rocco Jovens Leitores

Rocco Pequenos Leitores

Rocquinho

Rodapé

Rosa dos Tempos

Rota Imaginária

Rowman & Littlefield Publishing Group Inc (Print-On-Demand)

Sá Editora

SAGAH

Sage Publications (Print-On-Demand)

Saíra Editorial

Salamandra

Sanabria

Sancho Pança

Sanctitatis

Sankto

Santillana Educação

Santos Editora

São José Gráfica e Editora

Saraiva Jur

Saraiva Jur Leg

Saraiva Uni

Sauvé

SBB

SBN

Scala

Schiffer

Scortecci Editora

Scriptoriando

Seguinte

Seiva

Semente

Semente Editorial

Sementinha

Sendas Edições

SENTIDOS

Seoman

Serifa

Sete Autores Traços

Shedd Publicações

SHU

Sílabo

Simon & Schuster (Print-On-Demand)

Simples Fé

SINOPSYS EDITORA

Slovart

sobinfluencia edições

Soldadinhos de Deus, da LBV

Solisluna Editora

Sophia Editora

Sou a Ideia

Speedy Publishing LLC (Print-On-Demand)

Sportbook

Springer Nature B.V. (Print-On-Demand)

Sprint

SPTF

St. Martins Press (Print-On-Demand)

State University of New York Press (Print-On-Demand)

Studio Plural Editora

Sulina

Sultana

Suma

Synergia

Tacet Books

Tagore Editora

Taigá

Talentos da Literatura Brasileira

tao

Taschen

Taschen

tatu-bola

Taverna do Rei

Taylor & Francis Ltd (Print-On-Demand)

Tectum

Telaranha Edições

Temporalis

Teneues

Téo & O Mini Mundo

Terra Libris

TERRENO ESTRANHO

Teste criação de selo

Teste de adição22

Teste mais uma vez

Texto & Grafia

Tharpa

Thesaurus

Thomas Nelson USA (Print-On-Demand)

Thumelê

Til

Timor Editora

Tinta Negra

Todavia Livros

Todavia POD

Todolivro

TONIA CASARIN

Topbooks Editora

Tordesilhas

Tordesilhas Fabulous Classics

Tordesilhinhas

Trairy

Trama

Trampolim Editora

Trend

Tricaju

TUDO! EDITORA

Tugaland

Tulipa Editora

Tupã

Tusquets Editores

Ubook

Única

Università

University of Pennsylvania Press (Print-On-Demand)

Universo da Literatura

Universo dos Livros

UNIVERSO GEEK

Urso

Usina de Letras

Vaqueiro

Veríssimo

Vermelho Marinho

Verus

Vestígio

Vida Integral

Vida Simples

VIEIRA E LENT

Viés

Vigliecca & Associados

Vista Chinesa

Vitrine Editora

Vitrola Bem-viver

Vitrola Editora

Vitrola Fic

Vitrola Legados

vitrolinha

Viva Livros

Vkhutemas

VÓ LILA

Voo Pro

Vooinho

Vorto

Vozes Acadêmica

Vozes de bolso

Vozes Nobilis

VR Editora

W. Books

W. W. Norton (Print-On-Demand)

W4 Editora

Wak Editora

Way Unity

Wentworth Press (Print-On-Demand)

Wilder Publications (Print-On-Demand)

Wipf and Stock Publishers (Print-On-Demand)

Wm. B. Eerdmans Publishing (Print-On-Demand)

WMF Martins Fontes

WMF Martins Fontes (Coedição)

WMF Martins Fontes (POD)

Woody

World Scientific Publishing Co Pte Ltd (Print-On-Demand)

Yellowfante

YoYo Books

Zahar

Zit Editora

Zondervan (Print-On-Demand)

Título

Nome do Autor(a)

Área

-- selecione --

Artes

Autoajuda

Concurso público

Didáticos / Ensino Fundamental

Didáticos / Ensino Médio

Educação

Gastronomia

Humanidades

Idiomas e referência

Infantojuvenil

Literatura estrangeira

Literatura nacional

Paradidáticos / Leitura

Paradidáticos / Referência

Religião

Religião / Espiritismo

Saúde, esporte e lazer

Técnicos

Teoria e crítica literária

Turismo

Código Bisac

-- selecione --

ANT000000 (Antiguidades e Colecionáveis - Antiguidades e Colecionáveis / Geral)

ANT001000 (Antiguidades e Colecionáveis - Assuntos e Temas / Americana)

ANT002000 (Antiguidades e Colecionáveis - Arte)

ANT003000 (Antiguidades e Colecionáveis - Autógrafos)

ANT005000 (Antiguidades e Colecionáveis - Livros)

ANT006000 (Antiguidades e Colecionáveis - Garrafas)

ANT007000 (Antiguidades e Colecionáveis - Botões e Alfinetes)

ANT008000 (Antiguidades e Colecionáveis - Cuidados e Restauração)

ANT009000 (Antiguidades e Colecionáveis - Assuntos e Temas / Transporte)

ANT010000 (Antiguidades e Colecionáveis - Relógios)

ANT011000 (Antiguidades e Colecionáveis - Moedas, Notas e Medalhas)

ANT012000 (Antiguidades e Colecionáveis - Gibis)

ANT015000 (Antiguidades e Colecionáveis - Bonecas)

ANT016000 (Antiguidades e Colecionáveis - Armas)

ANT017000 (Antiguidades e Colecionáveis - Móveis)

ANT018000 (Antiguidades e Colecionáveis - Artigos de Vidro)

ANT021000 (Antiguidades e Colecionáveis - Joias)

ANT022000 (Antiguidades e Colecionáveis - Utensílios de Cozinha)

ANT023000 (Antiguidades e Colecionáveis - Revistas e Jornais)

ANT024000 (Antiguidades e Colecionáveis - Assuntos e Temas / Militaria)

ANT025000 (Antiguidades e Colecionáveis - Assuntos e Temas / Artes Performáticas)

ANT029000 (Antiguidades e Colecionáveis - Efêmera (em papel))

ANT031000 (Antiguidades e Colecionáveis - Assuntos e Temas / Político)

ANT032000 (Antiguidades e Colecionáveis - Porcelana)

ANT033000 (Antiguidades e Colecionáveis - Cartões Postais)

ANT034000 (Antiguidades e Colecionáveis - Posters)

ANT035000 (Antiguidades e Colecionáveis - Potes e Cerâmica)

ANT036000 (Antiguidades e Colecionáveis - Rádios e Televisores)

ANT037000 (Antiguidades e Colecionáveis - Discos)

ANT038000 (Antiguidades e Colecionáveis - Referência)

ANT040000 (Antiguidades e Colecionáveis - Tapetes)

ANT041000 (Antiguidades e Colecionáveis - Prata, Ouro e outros Metais)

ANT042000 (Antiguidades e Colecionáveis - Cards Esportivos / Geral)

ANT042010 (Antiguidades e Colecionáveis - Cards Esportivos / Beisebol)

ANT043000 (Antiguidades e Colecionáveis - Assuntos e Temas / Esporte)

ANT044000 (Antiguidades e Colecionáveis - Selos)

ANT045000 (Antiguidades e Colecionáveis - Ursinhos e Animais de Pelúcia)

ANT047000 (Antiguidades e Colecionáveis - Fantasias e Tecidos)

ANT050000 (Antiguidades e Colecionáveis - Brinquedos e Jogos)

ANT051000 (Antiguidades e Colecionáveis - Vinho)

ANT052000 (Antiguidades e Colecionáveis - Assuntos e Temas / Cultura Popular)

ANT053000 (Antiguidades e Colecionáveis - Estatuetas)

ANT054000 (Antiguidades e Colecionáveis - Assuntos e Temas / Canadiana)

ANT055000 (Antiguidades e Colecionáveis - Assuntos e Temas / Tabaco)

ARC000000 (Arquitetura - Arquitetura / Geral)

ARC001000 (Arquitetura - Crítica)

ARC002000 (Arquitetura - Decoração e Ornamentos)

ARC003000 (Arquitetura - Edificações / Residencial)

ARC004000 (Arquitetura - Design, Esboços, Desenho e Apresentação)

ARC005000 (Arquitetura - História / Geral)

ARC005010 (Arquitetura - História / Pré-histórico)

ARC005020 (Arquitetura - História / Antiga e Clássica)

ARC005030 (Arquitetura - História / Medieval)

ARC005040 (Arquitetura - História / Renascimento)

ARC005050 (Arquitetura - História / Barroco e Rococó)

ARC005060 (Arquitetura - História / Romantismo)

ARC005070 (Arquitetura - História / Moderna (final do século XIX a 1945))

ARC005080 (Arquitetura - História / Contemporânea (1945-))

ARC006000 (Arquitetura - Arquitetos e Escritórios de Arquitetura / Geral)

ARC006010 (Arquitetura - Arquitetos e Escritórios de Arquitetura / Ensaios)

ARC006020 (Arquitetura - Arquitetos e Escritórios de Arquitetura/ Monografias)

ARC007000 (Arquitetura - Design de Interiores / Geral)

ARC007010 (Arquitetura - Design de Interiores / Iluminação)

ARC008000 (Arquitetura - Paisagismo)

ARC009000 (Arquitetura - Métodos e Materiais)

ARC010000 (Arquitetura - Planejamento Urbano e do Uso da Terra)

ARC011000 (Arquitetura - Edificações / Público, Comercial e Industrial)

ARC012000 (Arquitetura - Referência)

ARC013000 (Arquitetura - Estudo e Ensino)

ARC014000 (Arquitetura - Preservação Histórica / Geral)

ARC014010 (Arquitetura - Preservação Histórica / Técnicas de Restauração)

ARC015000 (Arquitetura - Prática Profissional)

ARC016000 (Arquitetura - Edificações / Religioso)

ARC017000 (Arquitetura - Gestão de Projetos)

ARC018000 (Arquitetura - Sustentabilidade e Design Verde)

ARC019000 (Arquitetura - Normas e Padrões)

ARC020000 (Arquitetura - Regional)

ARC021000 (Arquitetura - Design de Segurança)

ARC022000 (Arquitetura - Reforma e Reuso Adaptativo)

ARC023000 (Arquitetura - Anuários)

ARC024000 (Arquitetura - Edificações / Geral)

ARC024010 (Arquitetura - Edificações / Monumentos e Pontos de Referência)

ARC025000 (Arquitetura - Vernacular)

ART000000 (Arte - Arte / Geral)

ART002000 (Arte - Técnicas / Aerografia)

ART003000 (Arte - Técnicas / Caligrafia)

ART004000 (Arte - Técnicas / Cartunismo)

ART006000 (Arte - Acervos, Catálogos, Exposições / Geral)

ART006010 (Arte - Acervos, Catálogos, Exposições / Exposições Coletivas)

ART006020 (Arte - Acervos, Catálogos, Exposições / Acervos Permanentes)

ART007000 (Arte - Teoria da Cor)

ART008000 (Arte - Conceitual)

ART009000 (Arte - Teoria e Crítica)

ART010000 (Arte - Técnicas / Desenho / Geral)

ART013000 (Arte - Arte Bruta e Arte Popular)

ART015000 (Arte - História / Geral)

ART015010 (Arte - Africana)

ART015020 (Arte - Americana / Geral)

ART015030 (Arte - Europeia / Geral)

ART015040 (Arte - Canadense)

ART015050 (Arte - História / Pré-histórico)

ART015060 (Arte - História / Antiga e Clássica)

ART015070 (Arte - Movimentos / Medieval)

ART015080 (Arte - Movimentos / Renascimento)

ART015090 (Arte - Movimentos / Barroco e Rococó)

ART015100 (Arte - Movimentos / Modernismo)

ART015110 (Arte - História / Séculos XX e XXI)

ART015120 (Arte - Movimentos / Romantismo)

ART016000 (Arte - Artistas / Geral)

ART016010 (Arte - Artistas / Livros de Artistas)

ART016020 (Arte - Artistas / Ensaios)

ART016030 (Arte - Artistas / Monografias)

ART017000 (Arte - Técnica Mista (Mixed Media))

ART018000 (Arte - Técnicas / Pintura / Pintura a Óleo)

ART019000 (Arte - Asiática / Geral)

ART019010 (Arte - Asiática / Chinesa)

ART019020 (Arte - Asiática / Indiana e do Sul da Ásia)

ART019030 (Arte - Asiática / Japonesa)

ART020000 (Arte - Técnicas / Pintura / Geral)

ART021000 (Arte - Técnicas / Desenho / Pastel)

ART023000 (Arte - Cultura Popular)

ART024000 (Arte - Técnicas / Gravura)

ART025000 (Arte - Referência)

ART026000 (Arte - Escultura e Instalação)

ART027000 (Arte - Estudo e Ensino)

ART028000 (Arte - Técnicas / Geral)

ART029000 (Arte - Técnicas / Pintura / Aquarela)

ART031000 (Arte - Técnicas / Pintura / Tinta Acrílica)

ART033000 (Arte - Técnicas / Desenho / Caneta e Tinta)

ART034000 (Arte - Técnicas / Desenho / Lápis)

ART035000 (Arte - Assuntos e Temas / Religião)

ART037000 (Arte - Artes e Política)

ART038000 (Arte - Americana / Afro-Americana e Negra)

ART039000 (Arte - Americana / Asiático-Americana)

ART040000 (Arte - Americana / Hispânica e Latina)

ART041000 (Arte - Indígena)

ART042000 (Arte - Austrália e Oceania)

ART043000 (Arte - Aspectos de Negócios)

ART044000 (Arte - Caribe e América Latina)

ART045000 (Arte - Cerâmica)

ART046000 (Arte - Digital)

ART047000 (Arte - Islâmica e Oriente Médio)

ART048000 (Arte - Impressos)

ART049000 (Arte - Russa e Soviética)

ART050000 (Arte - Assuntos e Temas / Geral)

ART050010 (Arte - Assuntos e Temas / Figura Humana)

ART050020 (Arte - Assuntos e Temas / Paisagens)

ART050030 (Arte - Assuntos e Temas / Plantas e Animais)

ART050040 (Arte - Assuntos e Temas / Retratos)

ART050050 (Arte - Assuntos e Temas / Erotismo)

ART050060 (Arte - Assuntos e Temas / Ficção Científica e Fantasia)

ART051000 (Arte - Técnicas / Cor)

ART052000 (Arte - Técnicas / Desenho / Desenho de Modelo Vivo)

ART053000 (Arte - Técnicas / Escultura)

ART054000 (Arte - Anuários)

ART055000 (Arte - Body Arte e Tatuagem)

ART056000 (Arte - Conservação e Restauro)

ART057000 (Arte - Filme e Vídeo)

ART058000 (Arte - Grafite e Arte Urbana)

ART059000 (Arte - Museologia)

ART060000 (Arte - Performance)

ART061000 (Arte - Vidro)

ART062000 (Arte - Arte Pública)

BIB000000 (Bíblias - Bíblias / Geral)

BIB001000 (Bíblias - Bíblia Cristã / Geral)

BIB001010 (Bíblias - Bíblia Cristã / Infantil)

BIB001020 (Bíblias - Bíblia Cristã / Devocional)

BIB001030 (Bíblias - Bíblia Cristã / Novo Testamento e Porções)

BIB001040 (Bíblias - Bíblia Cristã / Referência)

BIB001050 (Bíblias - Bíblia Cristã / Estudo)

BIB001060 (Bíblias - Bíblia Cristã / Texto)

BIB001070 (Bíblias - Bíblia Cristã / Juvenil e Adolescente)

BIB002000 (Bíblias - Versão Inglesa Contemporânea (CEV) / Geral)

BIB002010 (Bíblias - Versão Inglesa Contemporânea (CEV) / Infantil)

BIB002020 (Bíblias - Versão Inglesa Contemporânea (CEV) / Devocional)

BIB002030 (Bíblias - Versão Inglesa Contemporânea (CEV) / Novo Testamento e Porções)

BIB002040 (Bíblias - Versão Inglesa Contemporânea (CEV) / Referência)

BIB002050 (Bíblias - Versão Inglesa Contemporânea (CEV) / Estudo)

BIB002060 (Bíblias - Versão Inglesa Contemporânea (CEV) / Texto)

BIB002070 (Bíblias - Versão Inglesa Contemporânea (CEV) / Juvenil e Adolscente)

BIB003000 (Bíblias - Versão Inglesa Padrão (ESV) / Geral)

BIB003010 (Bíblias - Versão Inglesa Padrão (ESV) / Infantil)

BIB003020 (Bíblias - Versão Inglesa Padrão (ESV) / Devocional)

BIB003030 (Bíblias - Versão Inglesa Padrão (ESV) / Novo Testamento e Porções)

BIB003040 (Bíblias - Versão Inglesa Padrão (ESV) / Referência)

BIB003050 (Bíblias - Versão Inglesa Padrão (ESV) / Estudo)

BIB003060 (Bíblias - Versão Inglesa Padrão (ESV) / Texto)

BIB003070 (Bíblias - Versão Inglesa Padrão (ESV) / Juvenil e Adolscente)

BIB004000 (Bíblias - Palavra de Deus (GW) / Geral)

BIB004010 (Bíblias - Palavra de Deus (GW) / Infantil)

BIB004020 (Bíblias - Palavra de Deus (GW) / Devocional)

BIB004030 (Bíblias - Palavra de Deus (GW) / Novo Testamento e Porções)

BIB004040 (Bíblias - Palavra de Deus (GW) / Referência)

BIB004050 (Bíblias - Palavra de Deus (GW) / Estudo)

BIB004060 (Bíblias - Palavra de Deus (GW) / Texto)

BIB004070 (Bíblias - Palavra de Deus (GW) / Juvenil e Adolescente)

BIB005000 (Bíblias - Bíblia Internacional para Crianças (ICB) / Geral)

BIB005010 (Bíblias - Bíblia Internacional para Crianças (ICB) / Infantil)

BIB005020 (Bíblias - Bíblia Internacional para Crianças (ICB) / Devocional)

BIB005030 (Bíblias - Bíblia Internacional para Crianças (ICB) / Novo Testamento e Porções)

BIB005040 (Bíblias - Bíblia Internacional para Crianças (ICB) / Referência)

BIB005050 (Bíblias - Bíblia Internacional para Crianças (ICB) / Estudo)

BIB005060 (Bíblias - Bíblia Internacional para Crianças (ICB) / Texto)

BIB005070 (Bíblias - Bíblia Internacional para Crianças (ICB) / Juvenil e Adolescente)

BIB006000 (Bíblias - Versão King James / Geral)

BIB006010 (Bíblias - Versão King James / Infantil)

BIB006020 (Bíblias - Versão King James / Devocional)

BIB006030 (Bíblias - Versão King James / Novo Testamento e Porções)

BIB006040 (Bíblias - Versão King James / Referência)

BIB006050 (Bíblias - Versão King James / Estudo)

BIB006060 (Bíblias - Versão King James / Texto)

BIB006070 (Bíblias - Versão King James / Juvenil e Adolescente)

BIB007000 (Bíblias - A Bíblia das Américas (LBLA) / Geral)

BIB007010 (Bíblias - A Bíblia das Américas (LBLA) / Infantil)

BIB007020 (Bíblias - A Bíblia das Américas (LBLA) / Devocional)

BIB007030 (Bíblias - A Bíblia das Américas (LBLA) / Novo Testamento e Porções)

BIB007040 (Bíblias - A Bíblia das Américas (LBLA) / Referência)

BIB007050 (Bíblias - A Bíblia das Américas (LBLA) / Estudo)

BIB007060 (Bíblias - A Bíblia das Américas (LBLA) / Texto)

BIB007070 (Bíblias - A Bíblia das Américas (LBLA) / Juvenil e Adolescente)

BIB008000 (Bíblias - Múltiplas Traduções / Geral)

BIB008010 (Bíblias - Múltiplas Traduções / Infantil)

BIB008020 (Bíblias - Múltiplas Traduções / Devocional)

BIB008030 (Bíblias - Múltiplas Traduções / Novo Testamento e Porções)

BIB008040 (Bíblias - Múltiplas Traduções / Referência)

BIB008050 (Bíblias - Múltiplas Traduções / Estudo)

BIB008060 (Bíblias - Múltiplas Traduções / Texto)

BIB008070 (Bíblias - Múltiplas Traduções / Juvenil e Adolescente)

BIB009000 (Bíblias - Nova Bíblia Americana (NAB) / Geral)

BIB009010 (Bíblias - Nova Bíblia Americana (NAB) / Infantil)

BIB009020 (Bíblias - Nova Bíblia Americana (NAB) / Devocional)

BIB009030 (Bíblias - Nova Bíblia Americana (NAB) / Novo Testamento e Porções)

BIB009040 (Bíblias - Nova Bíblia Americana (NAB) / Referência)

BIB009050 (Bíblias - Nova Bíblia Americana (NAB) / Estudo)

BIB009060 (Bíblias - Nova Bíblia Americana (NAB) / Texto)

BIB009070 (Bíblias - Nova Bíblia Americana (NAB) / Juvenil e Adolescente)

BIB010000 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Geral)

BIB010010 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Infantil)

BIB010020 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Devocional)

BIB010030 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Novo Testamento e Porções)

BIB010040 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Referência)

BIB010050 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Estudo)

BIB010060 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Texto)

BIB010070 (Bíblias - Nova Bíblia Padrão Americana (NASB) / Juvenil e Adolescente)

BIB011000 (Bíblias - Versão Novo Século (NCV) / Geral)

BIB011010 (Bíblias - Versão Novo Século (NCV) / Infantil)

BIB011020 (Bíblias - Versão Novo Século (NCV) / Devocional)

BIB011030 (Bíblias - Versão Novo Século (NCV) / Novo Testamento e Porções)

BIB011040 (Bíblias - Versão Novo Século (NCV) / Referência)

BIB011050 (Bíblias - Versão Novo Século (NCV) / Estudo)

BIB011060 (Bíblias - Versão Novo Século (NCV) / Texto)

BIB011070 (Bíblias - Versão Novo Século (NCV) / Juvenil e Adolescente)

BIB012000 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Geral)

BIB012010 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Infantil)

BIB012020 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Devocional)

BIB012030 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Novo Testamento e Porções)

BIB012040 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Referência)

BIB012050 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Estudo)

BIB012060 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Texto)

BIB012070 (Bíblias - Nova Versão do Leitor Internacional (NIRV) / Juvenil e Adolescente)

BIB013000 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Geral)

BIB013010 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Infantil)

BIB013020 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Devocional)

BIB013030 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Novo Testamento e Porções)

BIB013040 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Referência)

BIB013050 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Estudo)

BIB013060 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Texto)

BIB013070 (Bíblias - Nova Versão Internacional (NIV/Inglês) / Juvenil e Adolescente)

BIB014000 (Bíblias - Nova Versão King James / Geral)

BIB014010 (Bíblias - Nova Versão King James / Infantil)

BIB014020 (Bíblias - Nova Versão King James / Devocional)

BIB014030 (Bíblias - Nova Versão King James / Novo Testamento e Porções)

BIB014040 (Bíblias - Nova Versão King James / Referência)

BIB014050 (Bíblias - Nova Versão King James / Estudo)

BIB014060 (Bíblias - Nova Versão King James / Texto)

BIB014070 (Bíblias - Nova Versão King James / Juvenil e Adolescente)

BIB015000 (Bíblias - Nova Tradução Viva (NLT) / Geral)

BIB015010 (Bíblias - Nova Tradução Viva (NLT) / Infantil)

BIB015020 (Bíblias - Nova Tradução Viva (NLT) / Devocional)

BIB015030 (Bíblias - Nova Tradução Viva (NLT) / Novo Testamento e Porções)

BIB015040 (Bíblias - Nova Tradução Viva (NLT) / Referência)

BIB015050 (Bíblias - Nova Tradução Viva (NLT) / Estudo)

BIB015060 (Bíblias - Nova Tradução Viva (NLT) / Texto)

BIB015070 (Bíblias - Nova Tradução Viva (NLT) / Juvenil e Adolescente)

BIB016000 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Geral)

BIB016010 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Infantil)

BIB016020 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Devocional)

BIB016030 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Novo Testamento e Porções)

BIB016040 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Referência)

BIB016050 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Estudo)

BIB016060 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Texto)

BIB016070 (Bíblias - Nova Versão Padrão Revisada (NRSV) / Juvenil e Adolescente)

BIB017000 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Geral)

BIB017010 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Infantil)

BIB017020 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Devocional)

BIB017030 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Novo Testamento e Porções)

BIB017040 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Referência)

BIB017050 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Estudo)

BIB017060 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Texto)

BIB017070 (Bíblias - Nova Versão Internacional (NIV/Espanhol) / Juvenil e Adolescente)

BIB018000 (Bíblias - Outras Traduções em Inglês / Geral)

BIB018010 (Bíblias - Outras Traduções em Inglês / Infantil)

BIB018020 (Bíblias - Outras Traduções em Inglês / Devocional)

BIB018030 (Bíblias - Outras Traduções em Inglês / Novo Testamento e Porções)

BIB018040 (Bíblias - Outras Traduções em Inglês / Referência)

BIB018050 (Bíblias - Outras Traduções em Inglês / Estudo)

BIB018060 (Bíblias - Outras Traduções em Inglês / Texto)

BIB018070 (Bíblias - Outras Traduções em Inglês / Juvenil e Adolescente)

BIB019000 (Bíblias - Reina Valera / Geral)

BIB019010 (Bíblias - Reina Valera / Infantil)

BIB019020 (Bíblias - Reina Valera / Devocional)

BIB019030 (Bíblias - Reina Valera / Novo Testamento e Porções)

BIB019040 (Bíblias - Reina Valera / Referência)

BIB019050 (Bíblias - Reina Valera / Estudo)

BIB019060 (Bíblias - Reina Valera / Texto)

BIB019070 (Bíblias - Reina Valera / Juvenil e Adolescente)

BIB020000 (Bíblias - A Mensagem (MSG) / Geral)

BIB020010 (Bíblias - A Mensagem (MSG) / Infantil)

BIB020020 (Bíblias - A Mensagem (MSG) / Devocional)

BIB020030 (Bíblias - A Mensagem (MSG) / Novo Testamento e Porções)

BIB020040 (Bíblias - A Mensagem (MSG) / Referência)

BIB020050 (Bíblias - A Mensagem (MSG) / Estudo)

BIB020060 (Bíblias - A Mensagem (MSG) / Texto)

BIB020070 (Bíblias - A Mensagem (MSG) / Juvenil e Adolescente)

BIB022000 (Bíblias - Bíblia do Inglês Comum / Geral)

BIB022010 (Bíblias - Bíblia do Inglês Comum / Infantil)

BIB022020 (Bíblias - Bíblia do Inglês Comum / Devocional)

BIB022030 (Bíblias - Bíblia do Inglês Comum / Novo Testamento e Porções)

BIB022040 (Bíblias - Bíblia do Inglês Comum / Referência)

BIB022050 (Bíblias - Bíblia do Inglês Comum / Estudo)

BIB022060 (Bíblias - Bíblia do Inglês Comum / Texto)

BIB022070 (Bíblias - Bíblia do Inglês Comum / Juvenil e Adolescente)

BIB023000 (Bíblias - Bíblia Amplificada (AMP) / Geral)

BIB023010 (Bíblias - Bíblia Amplificada (AMP) / Infantil)

BIB023020 (Bíblias - Bíblia Amplificada (AMP) / Devocional)

BIB023030 (Bíblias - Bíblia Amplificada (AMP) / Novo Testamento e Porções)

BIB023040 (Bíblias - Bíblia Amplificada (AMP) / Referência)

BIB023050 (Bíblias - Bíblia Amplificada (AMP) / Estudo)

BIB023060 (Bíblias - Bíblia Amplificada (AMP) / Texto)

BIB023070 (Bíblias - Bíblia Amplificada (AMP) / Juvenil e Adolescente)

BIO000000 (Biografia e Autobiografia - Biografia e Autobiografia / Geral)

BIO001000 (Biografia e Autobiografia - Artistas, Arquitetos, Fotógrafos)

BIO002000 (Biografia e Autobiografia - Cultural, étnica e regional)

BIO003000 (Biografia e Autobiografia - Negócios)

BIO004000 (Biografia e Autobiografia - Música)

BIO005000 (Biografia e Autobiografia - Entretenimento e Artes Performáticas)

BIO006000 (Biografia e Autobiografia - Histórico)

BIO007000 (Biografia e Autobiografia - Figuras Literárias)

BIO008000 (Biografia e Autobiografia - Militar)

BIO009000 (Biografia e Autobiografia - Filósofos)

BIO010000 (Biografia e Autobiografia - Político)

BIO011000 (Biografia e Autobiografia - Presidentes e Chefes de Estado)

BIO012000 (Biografia e Autobiografia - Referência)

BIO013000 (Biografia e Autobiografia - Ricos e Famosos)

BIO014000 (Biografia e Autobiografia - Realeza)

BIO015000 (Biografia e Autobiografia - Ciência e Tecnologia)

BIO016000 (Biografia e Autobiografia - Esporte)

BIO017000 (Biografia e Autobiografia - Médico (E Pacientes))

BIO018000 (Biografia e Autobiografia - Religioso)

BIO019000 (Biografia e Autobiografia - Educadores)

BIO020000 (Biografia e Autobiografia - Advogados e Juízes)

BIO021000 (Biografia e Autobiografia - Cientistas Sociais e Psicólogos)

BIO022000 (Biografia e Autobiografia - Mulheres)

BIO023000 (Biografia e Autobiografia - Aventureiros e Exploradores)

BIO024000 (Biografia e Autobiografia - Criminosos e Fora da Lei)

BIO025000 (Biografia e Autobiografia - Editores, Jornalistas, Publishers)

BIO026000 (Biografia e Autobiografia - Memórias)

BIO027000 (Biografia e Autobiografia - Segurança Pública)

BIO028000 (Biografia e Autobiografia - Indígena)

BIO029000 (Biografia e Autobiografia - Culinária)

BIO030000 (Biografia e Autobiografia - Ambientalistas e Naturalistas)

BIO031000 (Biografia e Autobiografia - LGBTQ+)

BIO032000 (Biografia e Autobiografia - Ativistas Sociais)

BIO033000 (Biografia e Autobiografia - Deficiência)

BUS000000 (Negócios e Economia - Negócios e Economia / Geral)

BUS001000 (Negócios e Economia - Contabilidade / Geral)

BUS001010 (Negócios e Economia - Contabilidade / Financeira)

BUS001020 (Negócios e Economia - Contabilidade / Governamental)

BUS001030 (Negócios e Economia - Internacional / Contabilidade)

BUS001040 (Negócios e Economia - Contabilidade / Administrativa)

BUS001050 (Negócios e Economia - Contabilidade / Princípios Contábeis)

BUS002000 (Negócios e Economia - Propaganda e Promoção)

BUS003000 (Negócios e Economia - Auditoria)

BUS004000 (Negócios e Economia - Bancos e Atividades Bancárias)

BUS005000 (Negócios e Economia - Escrituração)

BUS006000 (Negócios e Economia - Orçamentos)

BUS007000 (Negócios e Economia - Comunicação Empresarial / Geral)

BUS007010 (Negócios e Economia - Comunicação Empresarial / Reuniões e Apresentações)

BUS008000 (Negócios e Economia - Ética nos Negócios)

BUS009000 (Negócios e Economia - Etiqueta nos Negócios)

BUS010000 (Negócios e Economia - Direito Empresarial)

BUS011000 (Negócios e Economia - Redação Empresarial)

BUS012000 (Negócios e Economia - Carreiras / Geral)

BUS012010 (Negócios e Economia - Carreiras / Estágios)

BUS013000 (Negócios e Economia - Política Comercial)

BUS014000 (Negócios e Economia - Investimentos e Valores Mobiliários / Commodities / Geral)

BUS014010 (Negócios e Economia - Investimentos e Valores Mobiliários / Commodities / Energia)

BUS014020 (Negócios e Economia - Investimentos e Valores Mobiliários / Commodities / Metais)

BUS015000 (Negócios e Economia - Fusões e Aquisições)

BUS016000 (Negócios e Economia - Comportamento do Consumidor)

BUS017000 (Negócios e Economia - Finanças Corporativas / Geral)

BUS017010 (Negócios e Economia - Finanças Corporativas / Private Equity)

BUS017020 (Negócios e Economia - Finanças Corporativas / Valuation)

BUS017030 (Negócios e Economia - Finanças Corporativas / Venture Capital)

BUS018000 (Negócios e Economia - Atendimento ao Consumidor)

BUS019000 (Negócios e Economia - Tomada de Decisão e Resolução de Problemas)

BUS020000 (Negócios e Economia - Desenvolvimento / Desenvolvimento de Negócios)

BUS021000 (Negócios e Economia - Econometria)

BUS022000 (Negócios e Economia - Condições Econômicas)

BUS023000 (Negócios e Economia - História Econômica)

BUS024000 (Negócios e Economia - Educação)

BUS025000 (Negócios e Economia - Empreendedorismo)

BUS026000 (Negócios e Economia - Exportação e Importação)

BUS027000 (Negócios e Economia - Finanças / Geral)

BUS027010 (Negócios e Economia - Finanças / Engenharia Financeira)

BUS027020 (Negócios e Economia - Finanças / Gerenciamento de Risco Financeiro)

BUS027030 (Negócios e Economia - Finanças / Gestão de Fortunas)

BUS028000 (Negócios e Economia - Foreign Exchange)

BUS029000 (Negócios e Economia - Livre Iniciativa e Capitalismo)

BUS030000 (Negócios e Economia - Recursos Humanos e Gestão de Pessoas)

BUS031000 (Negócios e Economia - Inflação)

BUS032000 (Negócios e Economia - Infraestrutura)

BUS033000 (Negócios e Economia - Seguros / Geral)

BUS033010 (Negócios e Economia - Seguros / Automóvel)

BUS033020 (Negócios e Economia - Seguros / Sinistro)

BUS033040 (Negócios e Economia - Seguros / Saúde)

BUS033050 (Negócios e Economia - Seguros / Responsabilidade Civil)

BUS033060 (Negócios e Economia - Seguros / Vida)

BUS033070 (Negócios e Economia - Seguros / Avaliação e Gerenciamento de Risco)

BUS033080 (Negócios e Economia - Seguros / Propriedade)

BUS034000 (Negócios e Economia - Juros)

BUS035000 (Negócios e Economia - Internacional / Geral)

BUS036000 (Negócios e Economia - Investimentos e Valores Mobiliários / Geral)

BUS036010 (Negócios e Economia - Investimentos e Valores Mobiliários / Títulos de Dívida)

BUS036020 (Negócios e Economia - Investimentos e Valores Mobiliários / Mercado de Futuros)

BUS036030 (Negócios e Economia - Investimentos e Valores Mobiliários / Fundos de Investimento)

BUS036040 (Negócios e Economia - Investimentos e Valores Mobiliários / Opções)

BUS036050 (Negócios e Economia - Investimentos e Valores Mobiliários / Mercado Imobiliário)

BUS036060 (Negócios e Economia - Investimentos e Valores Mobiliários / Ações)

BUS036070 (Negócios e Economia - Investimentos e Valores Mobiliários / Análises e Estratégias de Trading)

BUS036080 (Negócios e Economia - Investimentos e Valores Mobiliários / Derivativos)

BUS036090 (Negócios e Economia - Investimentos e Valores Mobiliários / Gerenciamento de Portfólio)

BUS037020 (Negócios e Economia - Carreiras / Busca de Emprego)

BUS038000 (Negócios e Economia - Trabalho / Geral)

BUS039000 (Negócios e Economia - Economia / Macroeconomia)

BUS040000 (Negócios e Economia - Venda por Catálogo)

BUS041000 (Negócios e Economia - Administração)

BUS042000 (Negócios e Economia - Ciência da Administração)

BUS043000 (Negócios e Economia - Marketing / Geral)

BUS043010 (Negócios e Economia - Marketing / Direto)

BUS043020 (Negócios e Economia - Marketing / Industrial)

BUS043030 (Negócios e Economia - Internacional / Marketing)

BUS043040 (Negócios e Economia - Marketing / Multinível)

BUS043050 (Negócios e Economia - Marketing / Telemarketing)

BUS043060 (Negócios e Economia - Marketing / Pesquisa)

BUS044000 (Negócios e Economia - Economia / Microeconomia)

BUS045000 (Negócios e Economia - Dinheiro e Política Monetária)

BUS046000 (Negócios e Economia - Motivacional)

BUS047000 (Negócios e Economia - Negociação)

BUS048000 (Negócios e Economia - Novos Negócios)

BUS049000 (Negócios e Economia - Pesquisa Operacional)

BUS050000 (Negócios e Economia - Finanças Pessoais / Geral)

BUS050010 (Negócios e Economia - Finanças Pessoais / Orçamentos)

BUS050020 (Negócios e Economia - Finanças Pessoais / Investimentos)

BUS050030 (Negócios e Economia - Finanças Pessoais / Gestão do Dinheiro)

BUS050040 (Negócios e Economia - Finanças Pessoais / Planejamento para Aposentadoria)

BUS050050 (Negócios e Economia - Finanças Pessoais / Impostos)

BUS051000 (Negócios e Economia - Finanças Públicas)

BUS052000 (Negócios e Economia - Relações Públicas)

BUS053000 (Negócios e Economia - Controle de Qualidade)

BUS054000 (Negócios e Economia - Mercado Imobiliário / Geral)

BUS054010 (Negócios e Economia - Mercado Imobiliário / Compra e Venda de Residências)

BUS054020 (Negócios e Economia - Mercado Imobiliário / Comercial)

BUS054030 (Negócios e Economia - Mercado Imibiliário / Hipotecas)

BUS055000 (Negócios e Economia - Referência)

BUS056030 (Negócios e Economia - Carreiras / Currículos)

BUS057000 (Negócios e Economia - Indústria / Varejo)

BUS058000 (Negócios e Economia - Vendas / Geral)

BUS058010 (Negócios e Economia - Vendas / Administração)

BUS059000 (Negócios e Economia - Habilidades)

BUS060000 (Negócios e Economia - Pequenos Negócios)

BUS061000 (Negócios e Economia - Estatística)

BUS062000 (Negócios e Economia - Ajuste Estrutural)

BUS063000 (Negócios e Economia - Planejamento Estratégico)

BUS064000 (Negócios e Economia - Impostos / Geral)

BUS064010 (Negócios e Economia - Impostos / Empresas)

BUS064020 (Negócios e Economia - Internacional / Impostos)

BUS064030 (Negócios e Economia - Impostos / Pequenos Negócios)

BUS065000 (Negócios e Economia - Qualidade Total)

BUS066000 (Negócios e Economia - Treinamentos)

BUS067000 (Negócios e Economia - Urbano e Regional)

BUS068000 (Negócios e Economia - Desenvolvimento / Desenvolvimento Econômico)

BUS069000 (Negócios e Economia - Economia / Geral)

BUS069010 (Negócios e Economia - Economia / Comparativa)

BUS069020 (Negócios e Economia - Internacional / Economia e Comércio)

BUS069030 (Negócios e Economia - Economia / Teoria)

BUS070000 (Negócios e Economia - Indústria / Geral)

BUS070010 (Negócios e Economia - Indústria / Agronegócio)

BUS070020 (Negócios e Economia - Indústria / Indústria Automotiva)

BUS070030 (Negócios e Economia - Indústria / Computadores e Tecnologia da Informação)

BUS070040 (Negócios e Economia - Indústria / Energia)

BUS070050 (Negócios e Economia - Indústria / Manufatura)

BUS070060 (Negócios e Economia - Indústria / Mídia e Comunicação)

BUS070070 (Negócios e Economia - Indústria / Gestão de Parques e Recreação)

BUS070080 (Negócios e Economia - Indústria / Serviços)

BUS070090 (Negócios e Economia - Indústria / Indústria da Moda e Têxtil)

BUS070100 (Negócios e Economia - Indústria / Transportes)

BUS070110 (Negócios e Economia - Indústria / Entretenimento)

BUS070120 (Negócios e Economia - Indústria / Alimentícia)

BUS070130 (Negócios e Economia - Indústria / Farmacêutica e de Biotecnologia)

BUS070140 (Negócios e Economia - Indústria / Serviços Financeiros)

BUS070150 (Negócios e Economia - Indústria / Extração de Recursos Naturais)

BUS070160 (Negócios e Economia - Indústria / Construção)

BUS071000 (Negócios e Economia - Liderança)

BUS072000 (Negócios e Economia - Desenvolvimento / Desenvolvimento Sustentável)

BUS073000 (Negócios e Economia - Comércio)

BUS074000 (Negócios e Economia - Organizações Sem Fins Lucrativos e de Caridade / Geral)

BUS074010 (Negócios e Economia - Organizações Sem Fins Lucrativos e de Caridade / Finanças e Contabilidade)

BUS074020 (Negócios e Economia - Organizações Sem Fins Lucrativos e de Caridade / Arrecadação de Fundos e Doações)

BUS074030 (Negócios e Economia - Organizações Sem Fins Lucrativos e de Caridade / Administração e Liderança)

BUS074040 (Negócios e Economia - Organizações Sem Fins Lucrativos e de Caridade / Marketing e Comunicação)

BUS075000 (Negócios e Economia - Consultoria)

BUS076000 (Negócios e Economia - Gestão de Compras)

BUS077000 (Negócios e Economia - Histórias dos Negócios e das Empresas)

BUS078000 (Negócios e Economia - Distribuição)

BUS079000 (Negócios e Economia - Governo e Negócios)

BUS080000 (Negócios e Economia - Negócios Home-Based (em Casa))

BUS081000 (Negócios e Economia - Indústria / Hospitalidade, Viagens e Turismo)

BUS082000 (Negócios e Economia - Gestão Industrial)

BUS083000 (Negócios e Economia - Gestão da Informação)

BUS084000 (Negócios e Economia - Automação de Escritório)

BUS085000 (Negócios e Economia - Comportamento Organizacional)

BUS086000 (Negócios e Economia - Previsões)

BUS087000 (Negócios e Economia - Administração de Operações e de Produção)

BUS088000 (Negócios e Economia - Gerenciamento do Tempo)

BUS089000 (Negócios e Economia - Secretariado e Treinamento de Secretariado)

BUS090000 (Negócios e Economia - Comércio Eletrônico / Geral)

BUS090010 (Negócios e Economia - Comércio Eletrônico / Marketing Digital)

BUS090030 (Negócios e Economia - Comércio Eletrônico / Comércio Online)

BUS090040 (Negócios e Economia - Comércio Eletrônico / Pequenos Negócios)

BUS091000 (Negócios e Economia - Matemática Aplicada a Negócios)

BUS092000 (Negócios e Economia - Desenvolvimento / Geral)

BUS093000 (Negócios e Economia - Gestão de Edifícios)

BUS094000 (Negócios e Economia - Negócios Sustentáveis)

BUS095000 (Negócios e Economia - Equipamentos e Materiais de Escritório)

BUS096000 (Negócios e Economia - Secretariado Executivo)

BUS097000 (Negócios e Economia - Cultura Organizacional)

BUS098000 (Negócios e Economia - Capital Intelectual)

BUS099000 (Negócios e Economia - Economia Ambiental)

BUS100000 (Negócios e Economia - Museologia e Gestão de Museus)

BUS101000 (Negócios e Economia - Gestão de Projetos)

BUS102000 (Negócios e Economia - Terceirização)

BUS103000 (Negócios e Economia - Desenvolvimento Organizacional)

BUS104000 (Negócios e Economia - Governança Corporativa)

BUS105000 (Negócios e Economia - Franquias)

BUS106000 (Negócios e Economia - Mentoring e Coaching)

BUS107000 (Negócios e Economia - Sucesso Pessoal)

BUS108000 (Negócios e Economia - Pesquisa e Desenvolvimento)

BUS109000 (Negócios e Economia - Mulheres nos Negócios)

BUS110000 (Negócios e Economia - Resolução e Mediação de Conflitos)

BUS111000 (Negócios e Economia - Crowdfunding (Financiamento Coletivo))

BUS112000 (Negócios e Economia - Finanças Islâmicas e Sistema Bancário Islâmico)

CGN000000 (Quadrinhos e Graphic Novels - Quadrinhos e Graphic Novels / Geral)

CGN001000 (Quadrinhos e Graphic Novels - Antologias)

CGN004010 (Quadrinhos e Graphic Novels - Crime e Mistério)

CGN004020 (Quadrinhos e Graphic Novels - Erótica)

CGN004030 (Quadrinhos e Graphic Novels - Fantasia / Geral)

CGN004040 (Quadrinhos e Graphic Novels - Terror)

CGN004050 (Quadrinhos e Graphic Novels - Estilo Asiático Oriental / Mangá / Geral)

CGN004060 (Quadrinhos e Graphic Novels - Tie-in (Produtos Licenciados))

CGN004070 (Quadrinhos e Graphic Novels - Ficção Científica / Geral)

CGN004080 (Quadrinhos e Graphic Novels - Super-Heróis)

CGN004090 (Quadrinhos e Graphic Novels - Romântico)

CGN004110 (Quadrinhos e Graphic Novels - Estilo Asiático Oriental / Mangá / Erótico e Hentai)

CGN004200 (Quadrinhos e Graphic Novels - Esportes)

CGN004210 (Quadrinhos e Graphic Novels - Estilo Asiático Oriental / Mangá / Yaoi (Amor entre Meninos))

CGN006000 (Quadrinhos e Graphic Novels - Literários)

CGN007000 (Quadrinhos e Graphic Novels - Não Ficção / Geral)

CGN007010 (Quadrinhos e Graphic Novels - Não Ficção / Biografia e Memória)

CGN008000 (Quadrinhos e Graphic Novels - Mulheres Contemporâneas)

CGN009000 (Quadrinhos e Graphic Novels - LGBTQ+ / Geral)

CGN010000 (Quadrinhos e Graphic Novels - Ficção Histórica / Geral)

CGN011000 (Quadrinhos e Graphic Novels - Religioso)

CGN012000 (Quadrinhos e Graphic Novels - Adaptação)

CGN013000 (Quadrinhos e Graphic Novels - Distopia)

CKB000000 (Gastronomia e Culinária - Gastronomia e Culinária / Geral)

CKB001000 (Gastronomia e Culinária - Regional e Cultural / Africana)

CKB002000 (Gastronomia e Culinária - Regional e Cultural / Americana / Geral)

CKB002010 (Gastronomia e Culinária - Regional e Cultural / Americana / Estilo da Califórnia)

CKB002020 (Gastronomia e Culinária - Regional e Cultural / Americana / Estados do Atlântico Médio)

CKB002030 (Gastronomia e Culinária - Regional e Cultural / Americana / Estados do Meio-Oeste)

CKB002040 (Gastronomia e Culinária - Regional e Cultural / Americana / Nova Inglaterra)

CKB002050 (Gastronomia e Culinária - Regional e Cultural / Americana / Estados do Noroeste)

CKB002060 (Gastronomia e Culinária - Regional e Cultural / Americana / Estados do Sul)

CKB002070 (Gastronomia e Culinária - Regional e Cultural / Americana / Estados do Sudoeste)

CKB002080 (Gastronomia e Culinária - Regional e Cultural / Americana / Estados do Oeste)

CKB003000 (Gastronomia e Culinária - Pratos e Refeições / Aperitivos)

CKB004000 (Gastronomia e Culinária - Métodos / Assado)

CKB005000 (Gastronomia e Culinária - Métodos / Churrasco e Grelhado)

CKB006000 (Gastronomia e Culinária - Bebidas / Alcoólicas / Bartending e Coquetéis)

CKB007000 (Gastronomia e Culinária - Bebidas / Alcoólicas / Cerveja)

CKB008000 (Gastronomia e Culinária - Bebidas / Não Alcóolicas)

CKB009000 (Gastronomia e Culinária - Pratos e Refeições / Pão)

CKB010000 (Gastronomia e Culinária - Pratos e Refeições / Café-da-Manhã)

CKB011000 (Gastronomia e Culinária - Regional e Cultural / Inglesa, Escocesa e Galesa)

CKB012000 (Gastronomia e Culinária - Cursos e Pratos / Brunch)

CKB013000 (Gastronomia e Culinária - Regional e Cultural / Cajun & Crioula)

CKB014000 (Gastronomia e Culinária - Pratos e Refeições / Bolos)

CKB015000 (Gastronomia e Culinária - Métodos / Enlatados e em Conserva)

CKB016000 (Gastronomia e Culinária - Regional e Cultural / Caribenha e das Índias Ocidentais)

CKB017000 (Gastronomia e Culinária - Regional e Cultural / Chinesa)

CKB018000 (Gastronomia e Culinária - Ingredientes Específicos / Chocolate)

CKB019000 (Gastronomia e Culinária - Bebidas / Café e Chá)

CKB020000 (Gastronomia e Culinária - Métodos / Cozinha para Um)

CKB021000 (Gastronomia e Culinária - Pratos e Refeições / Biscoitos e Cookies)

CKB023000 (Gastronomia e Culinária - Métodos / Geral)

CKB024000 (Gastronomia e Culinária - Pratos e Refeições / Sobremesas)

CKB025000 (Gastronomia e Culinária - Saúde e Recuperação / Diabético e Sem Açucar)

CKB026000 (Gastronomia e Culinária - Saúde e Recuperação / Controle de Peso)

CKB029000 (Gastronomia e Culinária - Hospitalidade)

CKB030000 (Gastronomia e Culinária - Ensaios e Narrativas)

CKB031000 (Gastronomia e Culinária - Regional e Cultural / Geral)

CKB032000 (Gastronomia e Culinária - Ingredientes Específicos / Carnes de Caça)

CKB033000 (Gastronomia e Culinária - Métodos / Decoração e Apresentação da Comida)

CKB034000 (Gastronomia e Culinária - Regional e Cultural / Francesa)

CKB035000 (Gastronomia e Culinária - Ingredientes Específicos / Frutas)

CKB036000 (Gastronomia e Culinária - Regional e Cultural / Alemã)

CKB037000 (Gastronomia e Culinária - Métodos / Gourmet)

CKB038000 (Gastronomia e Culinária - Regional e Cultural / Grega)

CKB039000 (Gastronomia e Culinária - Saúde e Recuperação / Geral)

CKB040000 (Gastronomia e Culinária - Ingredientes Específicos / Ervas, Temperos, Condimentos)

CKB041000 (Gastronomia e Culinária - História)

CKB042000 (Gastronomia e Culinária - Festividades)

CKB043000 (Gastronomia e Culinária - Regional e Cultural / Húngara)

CKB044000 (Gastronomia e Culinária - Regional e Cultural / Indiana e Sul-Asiática)

CKB045000 (Gastronomia e Culinária - Regional e Cultural / Internacional)

CKB046000 (Gastronomia e Culinária - Regional e Cultural / Irlandesa)

CKB047000 (Gastronomia e Culinária - Regional e Cultural / Italiana)

CKB048000 (Gastronomia e Culinária - Regional e Cultural / Japonesa)

CKB049000 (Gastronomia e Culinária - Regional e Cultural / Judaica e Kosher)

CKB050000 (Gastronomia e Culinária - Saúde e Recuperação / Baixo Colesterol)

CKB051000 (Gastronomia e Culinária - Saúde e Recuperação / Baixo Teor de Gordura)

CKB052000 (Gastronomia e Culinária - Saúde e Recuperação / Pouco Sal)

CKB054000 (Gastronomia e Culinária - Ingredientes Específicos / Carne)

CKB055000 (Gastronomia e Culinária - Regional e Cultural / Mediterrânea)

CKB056000 (Gastronomia e Culinária - Regional e Cultural / Mexicana)

CKB057000 (Gastronomia e Culinária - Métodos / Microondas)

CKB058000 (Gastronomia e Culinária - Regional e Cultural / Alimentos Indígenas das Américas)

CKB059000 (Gastronomia e Culinária - Ingredientes Específicos / Alimentos Naturais)

CKB060000 (Gastronomia e Culinária - Métodos / Ao Ar Livre)

CKB061000 (Gastronomia e Culinária - Ingredientes Específicos / Massa)

CKB062000 (Gastronomia e Culinária - Pratos e Refeições / Pâtisserie (Bolos e Doces))

CKB063000 (Gastronomia e Culinária - Pratos e Refeições / Tortas)

CKB064000 (Gastronomia e Culinária - Pratos e Refeições / Pizza)

CKB065000 (Gastronomia e Culinária - Regional e Cultural / Polonesa)

CKB066000 (Gastronomia e Culinária - Regional e Cultural / Portuguesa)

CKB067000 (Gastronomia e Culinária - Ingredientes Específicos / Aves Domésticas)

CKB068000 (Gastronomia e Culinária - Métodos / Profissional)

CKB069000 (Gastronomia e Culinária - Métodos / Quantidade)

CKB070000 (Gastronomia e Culinária - Métodos / Fácil e Rápido)

CKB071000 (Gastronomia e Culinária - Referência)

CKB072000 (Gastronomia e Culinária - Regional e Cultural / Russa)

CKB073000 (Gastronomia e Culinária - Pratos e Refeições / Saladas)

CKB074000 (Gastronomia e Culinária - Regional e Cultural / Escandinava)

CKB076000 (Gastronomia e Culinária - Ingredientes Específicos / Peixes e Frutos do Mar)

CKB077000 (Gastronomia e Culinária - Sazonal)

CKB078000 (Gastronomia e Culinária - Regional e Cultural / Soul Food)

CKB079000 (Gastronomia e Culinária - Pratos e Refeições / Sopas e Ensopados)

CKB080000 (Gastronomia e Culinária - Regional e Cultural / Espanhola)

CKB081000 (Gastronomia e Culinária - Métodos / Utensílios Especiais)

CKB082000 (Gastronomia e Culinária - Mesa Posta)

CKB083000 (Gastronomia e Culinária - Regional e Cultural / Tailandesa)

CKB084000 (Gastronomia e Culinária - Regional e Cultural / Turca)

CKB085000 (Gastronomia e Culinária - Ingredientes Especiais / Legumes)

CKB086000 (Gastronomia e Culinária - Vegetariana)

CKB088000 (Gastronomia e Culinária - Bebidas / Alcoólicas / Geral)

CKB089000 (Gastronomia e Culinária - Métodos / Wok)

CKB090000 (Gastronomia e Culinária - Regional e Cultural / Asiática)

CKB091000 (Gastronomia e Culinária - Regional e Cultural / Canadense)

CKB092000 (Gastronomia e Culinária - Regional e Cultural / Europeia)

CKB093000 (Gastronomia e Culinária - Regional e Cultural / Oriente Médio)

CKB094000 (Gastronomia e Culinária - Regional e Cultural / Vietnamita)

CKB095000 (Gastronomia e Culinária - Pratos e Refeições / Confeitos)

CKB096000 (Gastronomia e Culinária - Ingredientes Específicos / Laticínios)

CKB097000 (Gastronomia e Culinária - Regional e Cultural / Australiana e Oceânica)

CKB098000 (Gastronomia e Culinária - Ingredientes Específicos / Arroz e Grãos)

CKB099000 (Gastronomia e Culinária - Regional e Cultural / Centro-Americana e Sul-Americana)

CKB100000 (Gastronomia e Culinária - Bebidas / Geral)

CKB101000 (Gastronomia e Culinária - Pratos e Refeições / Geral)

CKB102000 (Gastronomia e Culinária - Pratos e Refeições / Temperos de Salada e Molhos em Geral)

CKB103000 (Gastronomia e Culinária - Saúde e Recuperação / Câncer)

CKB104000 (Gastronomia e Culinária - Saúde e Recuperação / Coração)

CKB105000 (Gastronomia e Culinária - Ingredientes Específicos / Geral)

CKB106000 (Gastronomia e Culinária - Saúde e Recuperação / Alergia)

CKB107000 (Gastronomia e Culinária - Comida de Bebê)

CKB108000 (Gastronomia e Culinária - Saúde e Recuperação / Baixo Carboidrato)

CKB109000 (Gastronomia e Culinária - Métodos / Slow Cooking (Cozimento Lento))

CKB110000 (Gastronomia e Culinária - Métodos / Comida Crua)

CKB111000 (Gastronomia e Culinária - Saúde e Recuperação / Sem Glúten)

CKB112000 (Gastronomia e Culinária - Pratos e Refeições / Caçarolas)

CKB113000 (Gastronomia e Culinária - Métodos / Baixo Orçamento)

CKB114000 (Gastronomia e Culinária - Saúde e Recuperação / Hiperproteico)

CKB115000 (Gastronomia e Culinária - Chefs de Cozinha e Restaurantes)

CKB116000 (Gastronomia e Culinária - Métodos / Frito)

CKB117000 (Gastronomia e Culinária - Ração Animal)

CKB118000 (Gastronomia e Culinária - Bebidas / Sucos e Batidas)

CKB119000 (Gastronomia e Culinária - Cozinhando para as Crianças)

CKB120000 (Gastronomia e Culinária - Cozinhando com as Crianças)

CKB121000 (Gastronomia e Culinária - Pratos e Refeições / Sanduíches)

CKB122000 (Gastronomia e Culinária - Pratos e Refeições / Sorvete, Sobremesas Geladas, etc.)

CKB123000 (Gastronomia e Culinária - Regional e Cultural / Coreana)

CKB124000 (Gastronomia e Culinária - Regional e Étnica / Sudeste Asiático)

CKB125000 (Gastronomia e Culinária - Vegana)

COM000000 (Computação e Informática - Computação e Informática / Geral)

COM004000 (Computação e Informática - Inteligência Artificial / Geral)

COM005000 (Computação e Informática - Software de Negócios e Produtividade / Geral)

COM005030 (Computação e Informática - Software de Negócios e Produtividade / Business Intelligence)

COM006000 (Computação e Informática - Catálogos e Manuais de Usuário)

COM007000 (Computação e Informática - Design, Gráficos e Mídia / CAD-CAM)

COM010000 (Computação e Informática - Programação / Compiladores)

COM011000 (Computação e Informática - Arquitetura de Computadores)

COM012000 (Computação e Informática - Desenvolvimento e Engenharia de Software / Computação Gráfica)

COM012040 (Computação e Informática - Programação / Jogos)

COM012050 (Computação e Informática - Processamento de Imagem)

COM013000 (Computação e Informática - Alfabetização Digital)

COM014000 (Computação e Informática - Ciência da Computação)

COM015000 (Computação e Informática - Segurança / Vírus e Malware)

COM016000 (Computação e Informática - Visão Computacional e Reconhecimento de Padrões)

COM017000 (Computação e Informática - Cibernética)

COM018000 (Computação e Informática - Ciência de Dados / Geral)

COM019000 (Computação e Informática - Administração de Sistemas / Backup e Recuperação)

COM020020 (Computação e Informática - Administração de Sistemas / Servidores de Email)

COM021000 (Computação e Informática - Administração e Gestão de Bancos de Dados)

COM021030 (Computação e Informática - Ciência de Dados / Analytics)

COM021040 (Computação e Informática - Ciência de Dados / Armazém de Dados (Data Warehouse))

COM023000 (Computação e Informática - Softwares Educacionais)

COM025000 (Computação e Informática - Inteligência Artificial / Sistemas Especialistas)

COM027000 (Computação e Informática - Software de Negócios e Produtividade / Contabilidade e Finança)

COM030000 (Computação e Informática - Administração de Sistemas / Storage & Retrieval)

COM031000 (Computação e Informática - Teoria da Informação)

COM032000 (Computação e Informática - Tecnologia da Informação)

COM034000 (Computação e Informática - Interatividade e Multimídia)

COM036000 (Computação e Informática - Logic Design)

COM037000 (Computação e Informática - Teoria de Máquinas)

COM038000 (Computação e Informática - Hardware / Mainframes e Minicomputadores)

COM039000 (Computação e Informática - Sistemas de Informação Gerencial (SIG ou MIS, inglês))

COM041000 (Computação e Informática - Hardware / Chips e Processadores)

COM042000 (Computação e Informática - Inteligência Artificial / Processamento de Linguagem Natural (PLN))

COM043000 (Computação e Informática - Redes / Geral)

COM043020 (Computação e Informática - Redes / Redes de Área Local (LANs))

COM043040 (Computação e Informática - Redes / Protocolos de Redes)

COM043050 (Computação e Informática - Segurança / Redes de Segurança)

COM044000 (Computação e Informática - Ciência de Dados / Redes Neurais)

COM046000 (Computação e Informática - Sistemas Operacionais / Geral)

COM046020 (Computação e Informática - Sistemas Operacionais / Mac OS)

COM046030 (Computação e Informática - Sistemas Operacionais / UNIX)

COM046040 (Computação e Informática - Sistemas Operacionais / Windows Desktop)

COM046050 (Computação e Informática - Sistemas Operacionais / Windows Server)

COM046070 (Computação e Informática - Sistemas Operacionais / Linux)

COM046080 (Computação e Informática - Sistemas Operacionais / Mainframe e Midrange)

COM046090 (Computação e Informática - Administração de Sistemas / Virtualização e Containerização)

COM047000 (Computação e Informática - Processamento Óptico de Dados)

COM048000 (Computação e Informática - Sistemas de Processamento Distribuído / Geral)

COM049000 (Computação e Informática - Hardware / Impressoras, Scanners e Acessórios Externos)

COM050000 (Computação e Informática - Hardware / Computadores Pessoais / Geral)

COM050010 (Computação e Informática - Hardware / Computadores Pessoais / PCs)

COM050020 (Computação e Informática - Hardware / Computadores Pessoais / Macintosh)

COM051000 (Computação e Informática - Programação / Geral)

COM051010 (Computação e Informática - Linguagens / Geral)

COM051040 (Computação e Informática - Linguagens / Assembly)

COM051060 (Computação e Informática - Linguagens / C)

COM051070 (Computação e Informática - Linguagens / C++)

COM051170 (Computação e Informática - Linguagens / SQL)

COM051200 (Computação e Informática - Linguagens / Visual BASIC)

COM051210 (Computação e Informática - Programação / Orientada a Objeto)

COM051220 (Computação e Informática - Programação / Paralela)

COM051230 (Computação e Informática - Engenharia e Desenvolvimento de Software / Geral)

COM051240 (Computação e Informática - Engenharia e Desenvolvimento de Software / Análise e Design de Sistemas)

COM051260 (Computação e Informática - Linguagens / JavaScript)

COM051270 (Computação e Informática - Linguagens / HTML)

COM051280 (Computação e Informática - Linguagens / Java)

COM051300 (Computação e Informática - Programação / Algoritmos)

COM051310 (Computação e Informática - Linguagens de Programação / C#)

COM051320 (Computação e Informática - Linguagens / XML)

COM051330 (Computação e Informática - Engenharia e Desenvolvimento de Software / Testes e Garantia de Qualidade)

COM051350 (Computação e Informática - Linguagens / Perl)

COM051360 (Computação e Informática - Linguagens / Python)

COM051370 (Computação e Informática - Programação / Macintosh)

COM051380 (Computação e Informática - Programação / Microsoft)

COM051390 (Computação e Informática - Programação / Código Aberto (Open Source))

COM051400 (Computação e Informática - Linguagens / PHP)

COM051410 (Computação e Informática - Linguagens / Ruby)

COM051430 (Computação e Informática - Engenharia e Desenvolvimento de Software / Gestão de Projeto)

COM051440 (Computação e Informática - Engenharia e Desenvolvimento de Software / Ferramentas)

COM051450 (Computação e Informática - Linguagens / UML)

COM051460 (Computação e Informática - Programação / Dispositivos Móveis)

COM051470 (Computação e Informática - Linguagens / .NET)

COM052000 (Computação e Informática - Referência)

COM053000 (Computação e Informática - Segurança / Geral)

COM054000 (Computação e Informática - Software de Negócios e Produtividade / Planilhas)

COM055000 (Computação e Informática - Guias de Certificação / Geral)

COM055010 (Computação e Informática - Guias de Certificação / CompTIA)

COM055020 (Computação e Informática - Guias de Certificação / Microsoft)

COM057000 (Computação e Informática - Realidade Virtual e Aumentada)

COM058000 (Computação e Informática - Software de Negócios e Produtividade / Processador de Texto)

COM059000 (Computação e Informática - Engenharia de Computação)

COM060000 (Computação e Informática - Internet / Geral)

COM060010 (Computação e Informática - Internet / Navegadores)

COM060030 (Computação e Informática - Redes / Intranets e Extranets)

COM060040 (Computação e Informática - Internet / Segurança e Privacidade Online)

COM060100 (Computação e Informática - Internet / Blogs)

COM060110 (Computação e Informática - Internet / Podcast e Webcast)

COM060120 (Computação e Informática - Internet / Ferramentas de Busca)

COM060130 (Computação e Informática - Internet / Design)

COM060140 (Computação e Informática - Internet / Mídia Social)

COM060150 (Computação e Informática - Internet / Conteúdo Gerado pelo Usuário)

COM060160 (Computação e Informática - Internet / Programação Web)

COM060170 (Computação e Informática - Internet / Sistemas de Gerenciamento de Conteúdo)

COM060180 (Computação e Informática - Internet / Web Services e Web APIs)

COM061000 (Computação e Informática - Sistemas de Processamento Distribuído / Computação Cliente/Servidor)

COM062000 (Computação e Informática - Ciência de Dados / Modelagem de Dados e Design de Dados)

COM063000 (Computação e Informática - Gerenciamento Eletrônico de Documentos)

COM064000 (Computação e Informática - Comércio Eletrônico)

COM066000 (Computação e Informática - Software de Negócios e Produtividade / Colaborativo)

COM067000 (Computação e Informática - Hardware / Geral)

COM070000 (Computação e Informática - Interfaces de Usuário)

COM071000 (Computação e Informática - Design, Gráficos e Mídia / Vídeo e Animação)

COM072000 (Computação e Informática - Modelagem Computacional)

COM073000 (Computação e Informática - Processamento de Voz e Áudio)

COM074000 (Computação e Informática - Hardware / Celulares e Dispositivos)

COM075000 (Computação e Informática - Redes / Hardware)

COM077000 (Computação e Informática - Softwares de Matemática e Estatística)

COM078000 (Computação e Informática - Software de Negócios e Produtividade / Apresentação)

COM079000 (Computação e Informática - Aspectos Sociais)

COM079010 (Computação e Informática - Interação Humano-Computador (IHC))

COM080000 (Computação e Informática - História)

COM081000 (Computação e Informática - Software de Negócios e Produtividade / Ferramentas para Gestão de Projetos)

COM083000 (Computação e Informática - Segurança / Criptografia e Encriptação)

COM084010 (Computação e Informática - Software de Negócios e Produtividade / Bancos de Dados)

COM084020 (Computação e Informática - Software de Negócios e Produtividade / Clientes de Email)